Hoje, a Microsoft está lançando a quarta edição do Cyber Signals, relatório que traz as tendências, táticas e soluções mais importantes no cenário de ameaças digitais, trazendo um aumento na atividade cibercriminosa em torno do comprometimento de e-mail corporativo (BEC, na sigla em inglês). Entre 2019 e 2022, a Microsoft observou um aumento de 38% neste tipo de crime, representando uma aceleração dos ataques cibernéticos que custam às organizações centenas de milhões de dólares por ano.[i]

Em 2022, a Equipe de Recuperação de Ativos (RAT) do FBI iniciou a Cadeia de Eliminação de Fraude Financeira (FFKC) computando 2.838 reclamações envolvendo transações domésticas com perdas potenciais de mais de US$ 590 milhões.[ii] Os ataques deste tipo de fraude distinguem-se na indústria do cibercrime pela sua ênfase na engenharia social e na arte de enganar. Entre abril de 2022 e abril de 2023, a Microsoft Threat Intelligence detectou e investigou 35 milhões de tentativas de ataques, representando uma média de 156 mil tentativas por dia. [iii]

Táticas BEC comuns

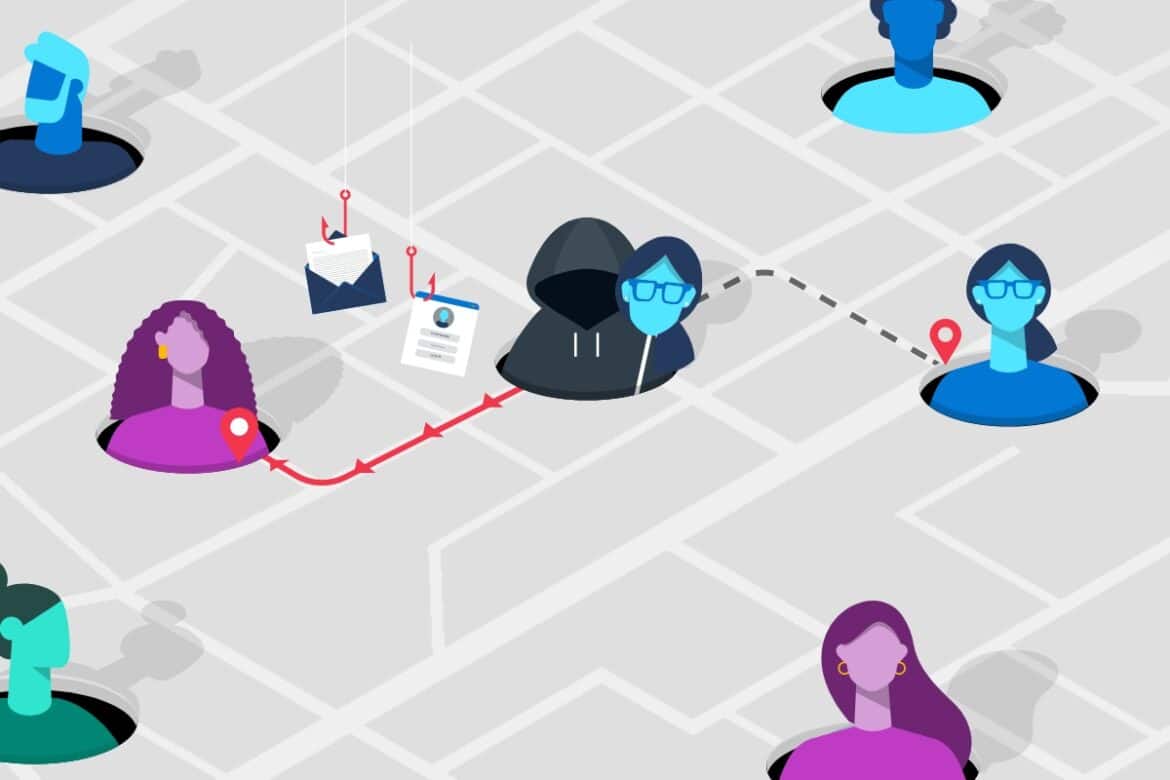

As tentativas de ataques BEC podem assumir muitas formas, incluindo telefonemas, mensagens de texto, e-mails ou alcance de mídia social. A representação de mensagens de solicitação de autenticação e a representação de indivíduos e empresas também são táticas comuns.

Em vez de explorar vulnerabilidades em dispositivos sem atualização de segurança, os cibercriminosos exploram o universo do tráfego de e-mail e outras mensagens para atrair as vítimas a fornecer informações financeiras ou tomar uma ação direta, como enviar fundos, sem saber, para contas de “mulas de dinheiro”, que recebem valores de terceiros em sua conta e ajudam os cibercriminosos a realizar transferências fraudulentas.

urgências inventadastaque de ransomware “barulhento” com mensagens de extorsão fortes e perturbadoras, estes cibercriminosos jogam um jogo de confiança silencioso, usando prazos e urgências inventados para estimular os destinatários, que podem estar distraídos ou acostumados com esses tipos de solicitações de última hora. Em vez de novos malwares, estes cibercriminosos alinham suas táticas para se concentrar em ferramentas que melhorem a escala, a plausibilidade e a taxa de sucesso da caixa de entrada de mensagens maliciosas.

A Microsoft observa uma tendência significativa no uso de plataformas como a BulletProftLink, um serviço popular para criar campanhas de e-mail maliciosas em escala industrial, que vende um serviço de ponta a ponta, incluindo modelos, hospedagem e serviços automatizados para BEC. Os cibercriminosos que usam esse CaaS também recebem endereços IP para ajudar a orientar a segmentação do ataque.

O design do link descentralizado da ferramenta inclui nós públicos de blockchain de computadores da Internet para hospedar sites de phishing e BEC, criando estrutura descentralizada da web e ainda mais sofisticada e difícil de interrompe. A distribuição da infraestrutura desses sites por meio da complexidade e do crescimento evolutivo das blockchains públicas torna mais complexa a identificação e as ações de remoção.

“Como executiva de segurança, tenho a opinião de que o uso de endereços IP residenciais em vários ataques proeminentes é motivo de preocupação. A Microsoft reconhece e compartilha as preocupações das agências federais internacionais, e de outras organizações em relação à possibilidade de essa tendência se expandir rapidamente, representando desafios significativos em termos de detecção de atividades suspeitas, que utilizam alarmes ou notificações convencionais”, disse Vasu Jakkal, vice-presidente de Segurança, Conformidade, Identidade e Privacidade da Microsoft.

Embora os cibercriminosos tenham criado ferramentas especializadas para facilitar o ataque BEC, incluindo kits de phishing e listas de endereços de e-mail verificados direcionados a líderes de áreas como contas a pagar e outras funções específicas, as empresas podem utilizar métodos para antecipar ataques e mitigar riscos. Simeon Kakpovi, analista sênior de inteligência de ameaças da Microsoft, diz que “tudo o que é necessário é comprometer e-mail, phishing de credenciais, engenharia social e pura determinação”.

Ataques visando e-mails corporativos oferecem um ótimo exemplo de porque o risco cibernético precisa ser abordado de forma multifuncional com executivos e líderes, funcionários financeiros, gerentes de recursos humanos e outros com acesso a registros de funcionários, como números de seguridade social, declarações fiscais, informações de contato e agendas, juntamente com funcionários de TI, conformidade e riscos cibernéticos.

Recomendações para combater o BEC

Use uma solução de e-mail segura: as plataformas de nuvem atuais de e-mail usam recursos de IA, como aprendizado de máquina para aprimorar as defesas, adicionar proteção avançada contra phishing e detecção de encaminhamento suspeito. Aplicativos em nuvem para e-mail e produtividade também oferecem os benefícios de atualizações contínuas e automáticas de software e gerenciamento centralizado de políticas de segurança.

Proteger identidades para proibir movimentos laterais: Proteger identidades é um pilar fundamental no combate à BEC. Controle o acesso a aplicativos e dados com Zero Trust e governança de identidade automatizada.

Adote uma plataforma de pagamento segura: considere mudar de faturas enviadas por e-mail para um sistema projetado especificamente para autenticar pagamentos.

Treine os funcionários para identificar sinais de alerta: instrua continuamente os funcionários a identificar e-mails fraudulentos e outras mensagens mal-intencionadas, como uma incompatibilidade no domínio e endereços de e-mail, e o risco e o custo associados a ataques BEC bem-sucedidos.

Para obter mais informações e orientações sobre inteligência de ameaças, incluindo edições anteriores do Cyber Signals, visite o Security Insider. Para saber mais sobre as soluções de segurança da Microsoft, visite nosso site.

[i] Problema de sinais cibernéticos # 4, Microsoft, 2023.

[ii] EmTernet Crime Complaint Center 2022 Estatísticas, FFARIA.

[iii] Sinais Cibernéticos. Ibid.