Por Paulo Santos*

Qualquer ambiente, físico ou digital, pode ser invadido. Seguindo a tendência global, tem aumentado no Brasil a preocupação com ambas as modalidades de invasão, e neste fim de ano a maioria dos gestores de TI está criando ou atualizando seus planos de segurança pensando em 2019 e adiante. Tanto no caso de cibersegurança quanto intrusões, há uma série de medidas preventivas para redução de riscos. Vamos começar, analisando as medidas anti-invasão física a grandes áreas protegidas.

O conceito de três camadas de proteção está ganhando popularidade. O modelo de abordagem, além de aumentar a segurança, também pode reduzir custos associados a tecnologias tradicionais

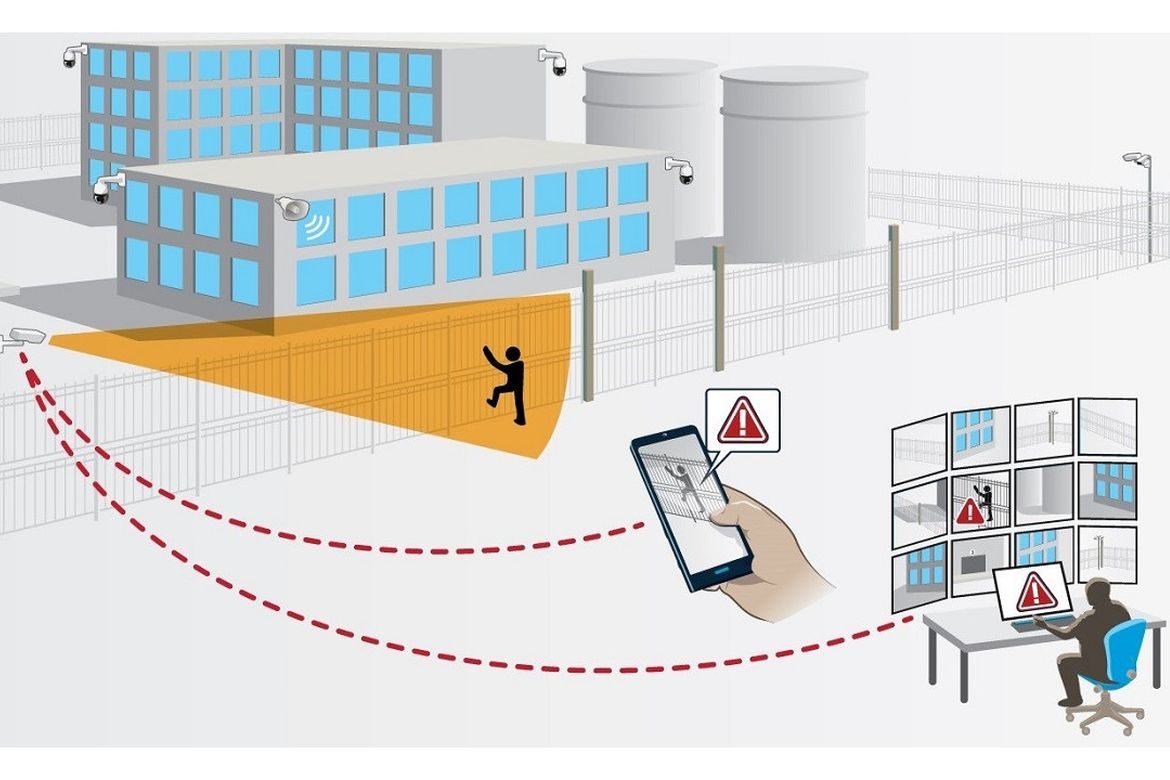

Essas áreas extensas incluem, por exemplo, plantas industriais, condomínios horizontais, fazendas e instituições de ensino. Para esses locais, está ganhando popularidade o conceito de três camadas de proteção. É importante entender como usar essas novas tecnologias para criar esse escudo abrangente e reduzir vulnerabilidades.

Na verdade, algumas tecnologias recém-chegadas ao mercado estão permitindo uma completa revisão da estratégia de proteção contra invasões. A ideia é que o modelo de abordagem, além de aumentar a segurança, também reduza custos associados a tecnologias tradicionais.

Um dos desafios é a tradição. O mercado está mais familiarizado com os métodos como proteção de perímetro com agentes de segurança (tipicamente quatro equipes, sendo uma para cada turno de 8 horas, mais os folguistas), uso de câmeras analógicas, controle de acesso veicular envolvendo verificação humana in loco, uso de alarmes para detectar objetos cruzando o muro, e envio de patrulha a áreas remotas para verificar alertas. Dependendo do caso, esses métodos são combinados de diferentes formas, sem uma visão abrangente.

Trata-se de uma tradição do mercado que gera profundas fragilidades, como alarmes falsos, impossibilidade de verificar alertas à distância, exposição desnecessária dos agentes de segurança aos invasores, e custos operacionais relativos a recursos humanos. É por isso que algumas instalações estão começando a aplicar o método estruturado composto pela análise de camadas ou níveis de proteção.

As três funções desejáveis para as 3 camadas de proteção são detectar, identificar e inibir

A 1ª camada de proteção refere-se ao perímetro. A solução adotada precisa ser capaz não só de detectar, mas sobretudo de identificar. Caso contrário, os alarmes falsos vão apenas detectar supostas invasões, elevando os custos operacionais e fragilizando a segurança. E identificação se alcança através de imagens de alta qualidade associadas a analíticos de vídeo.

Já a 2ª camada refere-se a áreas amplas de segurança crítica do muro para dentro. Quem trabalha no setor de segurança sabe que essa área é o principal gap numa instalação. Quando há uma invasão, a equipe não sabe quantas pessoas invadiram nem qual sua trajetória – muito menos se estiver chovendo, com neblina ou em área encoberta por vegetação. Um sistema ideal precisa ser capaz de gerenciar cenas complexas para viabilizar uma ação inteligente – a exemplo do que faz o recém-lançado Radar IP.

Por fim, a 3ª camada de proteção refere-se ao acesso de pessoas aos prédios em si, ou seja, conceder acesso apenas a pessoas autorizadas, tanto para proteger áreas valiosas, como armazéns, quanto áreas potencialmente perigosas, como estações de energia. A inteligência no gerenciamento desses acessos tem sido alcançada pela digitalização das tecnologias, viabilizada pela chegada ao mercado de produtos como controladoras de acesso IP, videoporteiros IP e teclados numéricos IP, entre outros.

Todas as três camadas operam sobre uma mesma base: a rede do cliente. Isso permite inserir facilmente outros dispositivos IoT na mesma rede e, assim, complementar a solução. Uma ideia interessante, por exemplo, é agregar cornetas IP, para emitir mensagens pré-gravadas ou ao vivo para deter pessoas mal-intencionadas. Nesse caso, o sistema que originalmente estava desenhado apenas para detectar e identificar teria, com o áudio, também um caráter de inibição. Essas são, aliás, as três funções desejáveis para as 3 camadas de proteção: detectar, identificar e inibir.

Paulo Santos

É gerente de soluções da Axis Communications